一、接口特性

ASA带有一系列快速以太网接口、吉比特以太网接口(1Gbit/s)、10吉比特以太网接口(10Gbit/s)、管理接口。以太网是基于配置的策略将流量从一个接口路由到另一个接口,而管理接口的作用则是建立带外连接(Out of Band,OOB)。

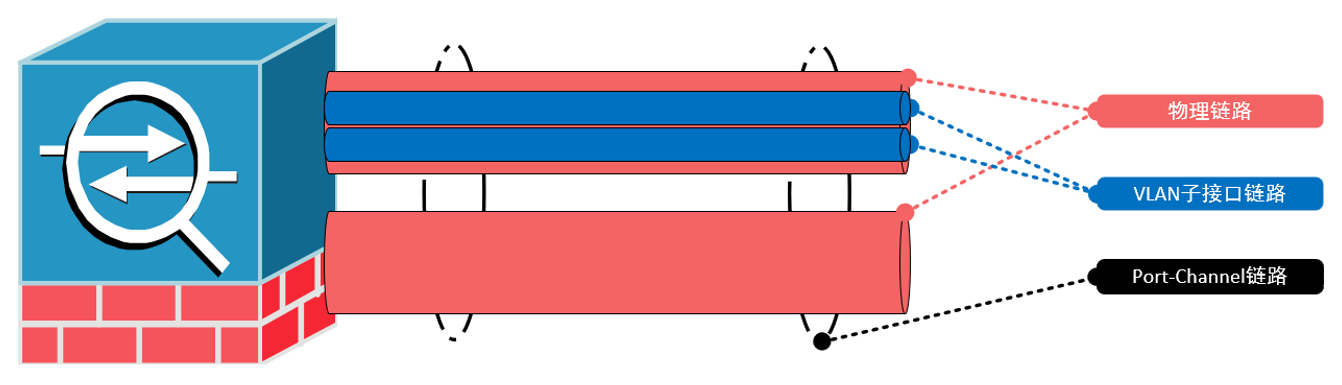

ASA支持的接口类型包括物理接口(常用)、VLAN子接口(常用)、Port-Channel接口(常用)、Loopback接口、VXLAN接口、路由模式接口和透明模式接口。

物理接口就是ASA/Firepower前面板固化的RJ-45或者光口。物理接口速率通常有1Gbps、10Gbps、40Gbps等。物理接口可以单独使用,也可以将多个物理接口组合成Port-Channel,也可以将单个物理接口划分成多个VLAN子接口。

VLAN子接口是指通过协议将物理接口分为多个逻辑接口。每个逻辑接口共享物理资源,但是互相是通过协议进行隔离。实际部署时,VLAN子接口的编号建议和封装VLAN号一致,当然理论上两者没有任何联系。

Port-Channel接口是指将多个物理链路组成一根逻辑链路。Port-Channel能够增加设备的带宽以及提供更高的链路冗余性。

二、安全级别

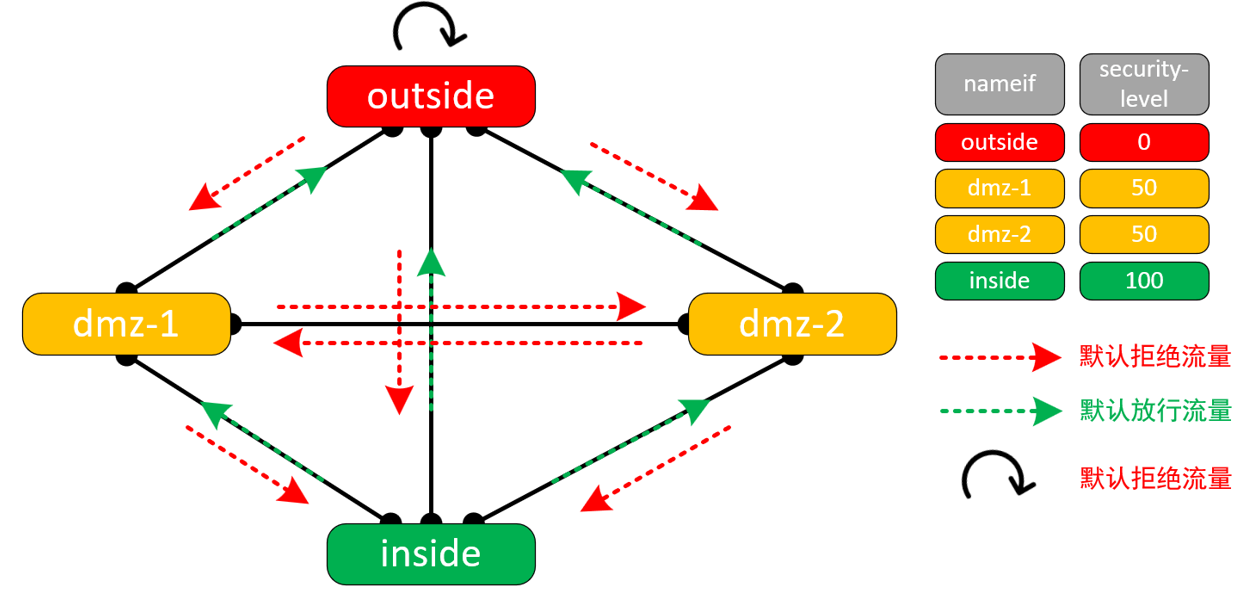

ASA保护内部网络不受外部威胁的侵害,每个接口都要分配一个名字以标识该接口在网络中的作用。这个名字称为Nameif,通常安全网络nameif为Inside,不安全网络nameif为Outside,部分信任网络nameif为DMZ。

接口代表一个网络,网络的安全级别则通过定义security-level实现,security-level值∈[0,100],值越大则表示安全级别越高。Nameif和security-level作为接口的基本参数是必须配置的,否则无法在网络层做出任何响应。默认情况下各nameif的security-level 分别为inside=100,dmz=50,outside=0。ASA支持将多个接口的security-level设置成相同值。

默认安全策略是基于安全级别的。对于穿越流量,有默认的一套流量放行机制:

从高安全级别接口到低安全级别接口的流量默认允许。

从低安全级别接口到高安全级别接口的流量默认不允许(需ACL放行)。

相同安全级别不同接口之间的流量互通默认是不允许的(same-security-traffic permit inter-interface放行)。

同一接口进出流量通信之间的流量互通默认是不允许的(same-security-traffic permit intra-interface放行)。

三、基本接口配置

ASA中接口的基本配置主要包括接口描述、区域命名、安全级别以及IP地址。其中区域命名即nameif,安全级别即security-level。

1、配置物理接口

ASA硬件支持直接配置物理接口的所有属性,在Firepower的平台模式下某些属性只能通过机框进行设置,例如速率、双工、Port-Channel以及端口归属。

interface E1/1

description To_N9K-01_E1/2

nameif Outside

security-level 0

ip address 192.168.1.1 255.255.255.248 standby 192.168.1.2

no shutdown2、配置子接口

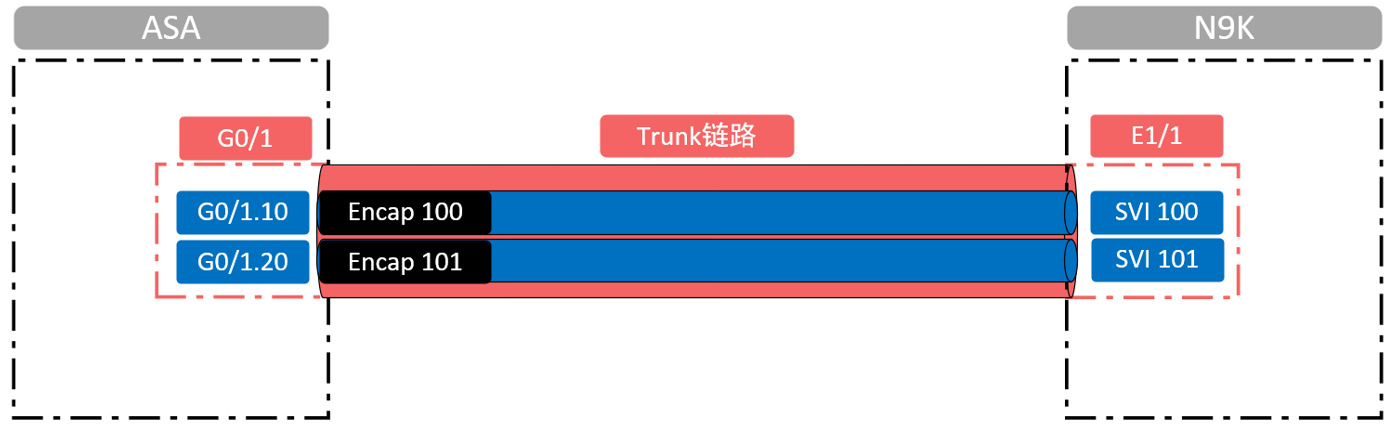

ASA以太网接口数量有限的情况下,可以将一个物理接口分为多个逻辑接口。ASA下的子接口的特点就是会为每个子接口都打上不同的VLAN ID,以区分同一个物理接口不同VLAN间的网络流量,默认封装模式为802.1q。

子接口数量根据型号和许可证来决定的。VLAN ID∈[1,4094],为了处于管理方便,建议将子接口号和VLAN ID相互匹配,例如E1/2.10和VLAN 10匹配。

interface E1/2

description To_ N9K-01_E1/3

no shutdown

interface E1/2.10

description To_DMZ

encapulation 10

nameif DMZ

security-level 50

ip address 172.16.1.1 255.255.255.248 standby 172.16.1.2

no shutdown如果物理接口关闭,那么子接口也处于禁用状态。子接口仍然遵守安全级别的流量通行规则,且会让没有标记的流量穿越物理接口,前提是子接口配置了nameif、security level、IP。

3、配置Port-Channel

通常在ASA硬件中可以直接创建Port-Channel,在Firepower的平台模式下只能在机框创建Port-Channel。以下演示直接创建Port-Channel:将E1/3和E1/4捆绑为Port-Channel,编号为10。设置区域为Inside,security-level为100。

interface E1/3

description To_N9K-01_E1/30

channel-group 10 mode active

no shutdown

interface E1/4

description To_N9K-01_E1/31

channel-group 10 mode active

no shutdown

interface Port-channel10

description To_Inside

nameif Inside

security-level 100

ip address 10.1.1.1 255.255.255.248 standby 10.1.1.2

no shutdownASA支持Port-Channel结合VLAN子接口使用,即Port-Channel中创建多个VLAN子接口。

4、配置管理接口

ASA支持分离业务流量和管理流量,增加了专用的管理接口。管理接口的特点就是拒绝所有穿越流量,仅放行抵达ASA的管理流量。管理接口具备以下特点:

nameif通常可以定义为MGMT/MGT/management;

security-level通常设置为100;

management-only配置使得业务路由表和管理路由表隔离;

管理接口拒绝穿越流量。

interface m0/0

management-only

nameif management

security-level 100

ip address 1.1.1.1 255.255.255.248 standby 1.1.1.2至此,ASA接口特性的全部内容介绍完了。

评论