一、防火墙管理概述

防火墙的管理将从系统软件、许可管理、配置管理、远程管理以及日志管理等五个方面介绍。系统软件帮助了解防火墙所使用的软件类型以及软件的作用;许可管理帮助了解防火墙某些特性或功能需要使用到何种许可证;配置管理帮助了解防火墙如何进行配置保存、备份、还原以及清除等操作;远程管理帮助了解如何通过登录协议进行登录和配置防火墙;日志管理帮助了解在不登陆防火墙的情况下如何快速获取防火墙操作日志和会话日志等。

二、系统软件

1、系统软件简介

硬件ASA中通常包含两类软件,即系统软件和ASDM。系统软件是ASA的操作系统软件,ASDM是ASA图形化管理工具软件。

系统软件也叫系统镜像。

通常情况下ASA-OS和ASDM的版本相差不能超过2,否则就会出现不兼容的情况。

2、主板系统简介

主板系统类似个人PC中的BIOS,ASA的主板系统被称为ROMMON模式。主要用途就是当ASA无法正常加载系统镜像时,进入的紧急恢复系统。通常情况下有如下两种情况需要用到ROMMON模式:

忘记系统密码

系统无法正常加载

忘记系统密码

#ROMMON密码恢复,0x1是正常启动的寄存器值,0x4是设置忽略配置文件正常启动

#Console连接设备

#重启ASA

#出现Use BREAK or ESC to interrupt boot时,按ESC

#进入ROMMON并设置寄存器

rommon #0> confreg

Current Configuration Register: 0x00000001 (当前寄存器值)

Configuration Summary:

boot default image from Flash

ignore system configuration

Do you wish to change this configuration? y/n [n]: y

enable boot to ROMMON prompt? y/n [n]:

enable TFTP netboot? y/n [n]:

enable Flash boot? y/n [n]:

select specific Flash image index? y/n [n]:

disable system configuration? y/n [n]: y

go to ROMMON prompt if netboot fails? y/n [n]:

enable passing NVRAM file specs in auto-boot mode? y/n [n]:

disable display of BREACK or ESC key prompt during auto-boot? y/n [n]:

Current Configuration Register: 0x00000040

Configuration Summary:

boot ROMMON

ignore system configuration

Update Config Register (0x40) in NVRAM ...

rommon #1> boot

Launching BootLoader...

Boot configuration file contains 1 entry.

Loading disk0:/asa800-226-k8.bin... Booting...Loading...

#正常进入纯净系统

hostname> enable

hostname# copy startup-config running-config

hostname(config)# enable password *****

hostname(config)# config-register 0x1

hostname(config)# copy running-config startup-config系统无法正常加载

#设置本机IP地址

rommon #0>address 192.168.10.1

#设置远端TFTP服务器

rommon #1>server 192.168.11.2

#设置网关

rommon #2>gateway 192.168.10.254

#设置传输端口

rommon #3>interface g0/1

#下载文件名

rommon #4>file asa963-k8.bin

#查看所设置的参数

rommon #5>set

#启动TFTP传输

rommon #6>tftpdnld三、许可管理

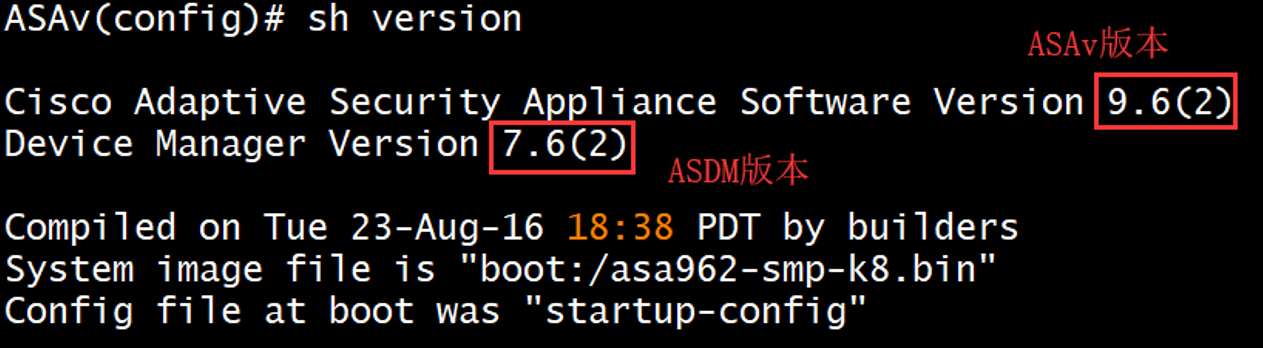

ASA通过使用license来控制用户对安全功能和网络特性的使用。show version可以查看到以下信息:当前系统镜像版本、ASDM版本、正常运行时间、硬件型号、当前可用特性、license、SN(准确的说是PCB SN)、寄存器设置、最后修改配置的信息,其中为了保证安全,输出的信息中隐藏了SN和license。ASA根据特性可以将license进行分类。包括基本平台功能license、高级安全功能license和分层功能特性license。

ASA# show version

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Enabled基本平台功能一般是指ASA的基本功能。基本功能包括最大并发连接数、最大总接口限制(物理接口、冗余接口、子接口、Etherchannel、BVI等)、最大VLAN数、双ISP、10GE I/O、Failover、Other VPN Peers(最大并发IPsec Site-to-Site数量以及基于IKEv1的远程访问会话的最大数量)、Total VPN Peers(最大任意并发VPN会话数量)、VPN-DES和VPN-3DES-AES(受美国出口条约限制)。

高级安全功能一般需要额外购买,以增强ASA性能和安全能力。需要购买的高级特性:

GTP/GPRS通常用于GPRS隧道协议(GTP)的应用控制,移动服务提供商使用该技术保护自己的网络架构;

Botnet Traffic Filter特性授权用于ASA针对黑白名单中的恶意流量进行处理;

Share License特性授权则是基于共享的方式实现License的灵活利用;

Anyconnect Premium Peers特性授权用于ASA判断终端操作系统及执行主机扫描;

Cluster特性授权用于支持ASA执行最多16台汇聚成一台逻辑ASA;

Anyconnect for Mobile特性授权用于ASA接受来自苹果、安卓、微软移动操作系统发起的SSL连接;

Anyconnect for Cisco VPN Phone特性授权用于ASA接受内置Anyconnect客户端功能的思科IP电话发起的SSL VPN连接;

Anyconnect Premium Peers特性授权用于ASA支持扩展由无客户端、瘦客户端、厚客户端发起SSL VPN连接会话数量(默认2个),只有移动设备是Anyconnect Premium Peers之一时,管理员才能利用DAP根据一系列属性放行或拒绝去往某台设备的网络访问会话;

Anyconnect Essentials特性授权用于ASA支持瘦客户端、厚客户端发起SSL VPN连接会话;

IPS Module特性授权用于ASA支持入侵防御功能。

分层类型授权一般用于提升性能。例如Security Contexts(提升ASA创建虚拟防火墙数量)、UC Phone Proxy Sessions、Total US Proxy Sessions、Anyconnect Premium Peers、Anyconnect Essential。例如默认支持2个UC Phone Proxy Sessions,可以购买的选择有24、50、100、250,假设需求60个,不能以50+24的形式购买,而是一步到位只能购买数量为100的UC Phone Proxy Sessions授权。

以上所有授权都可以通过Activation-Key进行升级。购买的授权如果有时间限制则显示对应时间,如果为永久则显示perpetual。

#导入许可

ASA# activation-key 0x11223344 0x55667788

#查看许可

ASA# show activation-key有关于更多的许可证信息,请参考如下官方文档:

四、配置管理

配置文件管理包括配置保存、配置备份、配置清除。

1、ASA连接文件存储服务器

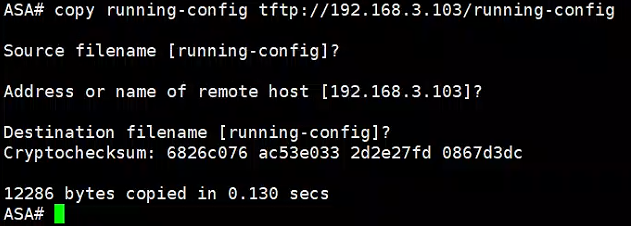

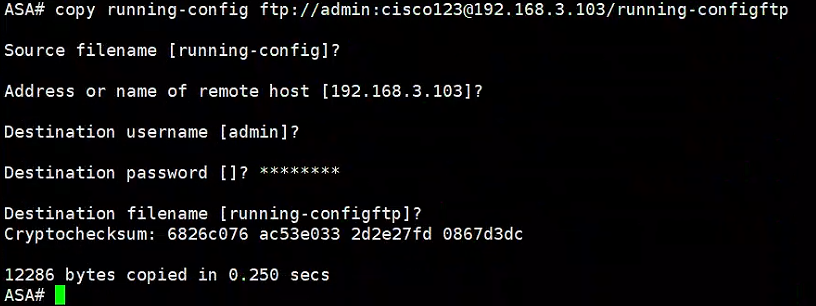

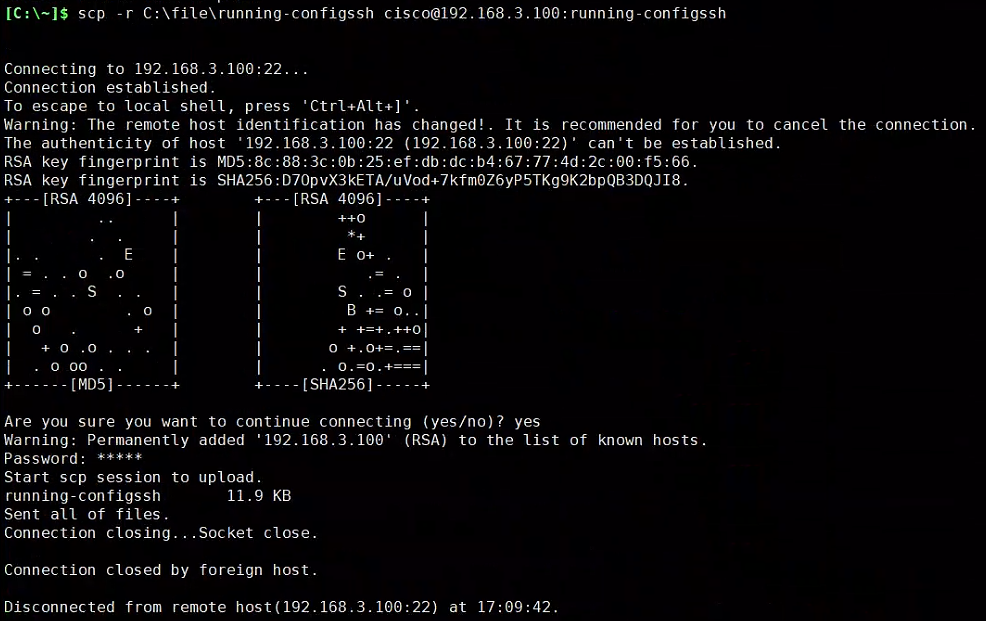

ASA支持通过TFTP、FTP、SSH等协议传输文件。

1)TFTP

ASA# copy running-config tftp://<文件服务器地址>/running-config

2)FTP

ASA# copy running-config ftp://<用户名>:<密码>@<文件服务器地址>/running-configftp

3)SSH

Xshell# scp -r <文件路径> <用户名>@<ASA管理地址>:<目的文件名>

2、配置保存

配置保存一般使用copy run start、write、write memory即可。

ASA# write

ASA# write memory

ASA# copy run start3、配置备份

配置备份需要将flash中的配置文件上传至TFTP/FTP服务器上。

ASA# copy running-config ftp://<用户名>:<密码>@<文件服务器地址>/running-configftp4、配置清空

如果清除的配置为一两条,则采用no即可、清除某个功能或者接口配置采用clear configure xxx、如果需要清除running-config配置,则使用clear configure all即可(无需重启设备,但是请采用console口连接)。

#关闭scp功能

ASA(config)# no ssh scopy enable

#清空接口

ASA(config)# clear configure interface g0/1

#清空所有配置

ASA(config)# clear configure all五、远程管理

对于远程管理,建议采用ASDM或者SSH登录管理,不建议采用Telnet。

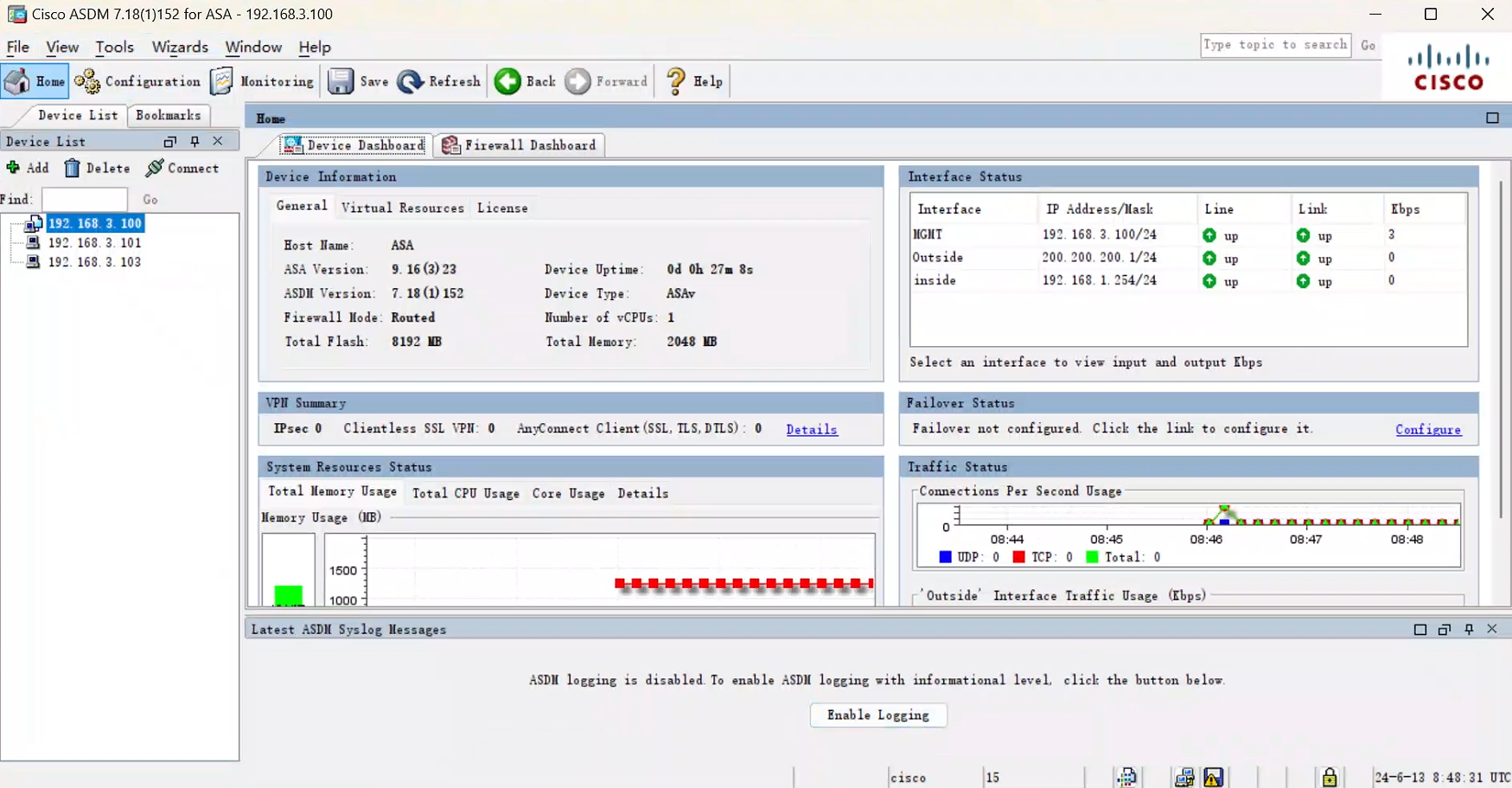

1、ASDM

ASDM是思科基于JAVA开发的专门用于ASA图形化管理的工具软件。通过以下配置及设定即可通过ASDM访问ASA:

1st. ASDM登录管理基础配置

#指定ASDM镜像版本

asdm image disk0:/asdm-743.bin

#开启HTTP服务

http server enable

#允许X网段通过MGMT接口以HTTP形式访问

http x.x.x.x 255.255.255.0 MGMT

#创建登录用户名密码

username cisco password ***** priviliege 15

#用户认证方式设定为http、console,采用本地数据库中的用户名和密码

aaa authentication http console LOCAL2nd. 访问ASA管理IP并下载ASDM Launcher

3rd. 管理PC需要具备JAVA环境

4th. 登录ASDM

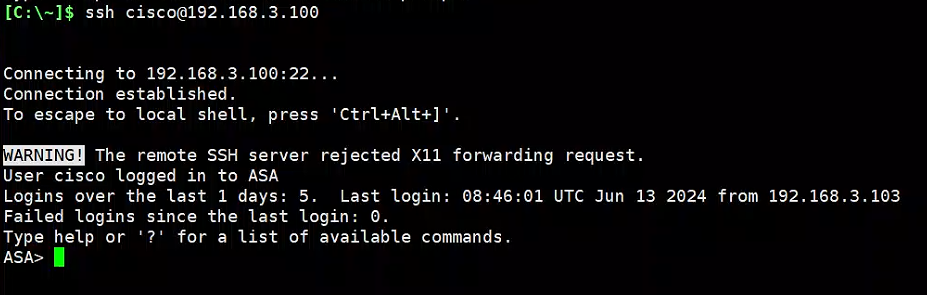

2、SSH

SSH常用于连接ASA来执行远程管理的方式。在SSH客户端和ASA SSH服务器对数据进行加密之前,需要交换RSA安全密钥,该密钥用来确保非法用户无法看到数据包的内容。当客户端尝试进行连接时,ASA就会向客户端提供它的公钥。收到公钥后,客户端会随机创建一个密钥,并使用安全设备发来的公钥对其加密,然后发送给ASA。ASA使用私钥对其进行解码,密钥交换步骤到此结束,随后ASA开始对用户进行认证。

SSH的版本建议使用SSHv2,因为其认证和加密功能相对强大,但是ASA无法支持SSHv2的以下特性:XXH转发、端口转发、SFTP、kerberos和AFS ticket通过、数据压缩。如果想要启用SSHv2,前提就是ASA许可证必须拥有3DES-AES才可以。

#设置SSH超时时间为5分钟

ssh timeout 5

#设置SSH版本为2

ssh version 2

#设置密钥交换协议dh-group1-sha1

ssh key-exchange group dh-group1-sha1

#允许X网段通过MGMT接口以SSH形式访问

ssh x.x.x.x 255.255.255.0 MGMT

#创建RSA密钥

crypto key generate rsa module 4096

#创建登录用户名密码

username cisco password ***** priviliege 15

#用户认证方式设定为ssh、console,采用本地数据库中的用户名和密码

aaa authentication ssh console LOCAL

六、日志管理

ASA支持事件日志记录功能和SNMP功能。能够将任何事件记录和存储到本地或者外部存储服务器中去。

1、Message Format

ASA的日志格式以%开始,并按照如下格式:

%ASA Level Message_number: Message_text

Level

日志严重性等级分为0~7,严重程度依次降低。当严重程度为0时,不会产生任何日志,因为ASA已经宕机或出现无法挽回的状态。

Message_number&Message_text

Message_number是指采用唯一的十六进制数字标识syslog消息。Message_text是指描述日志的大致情况信息。

3、Syslog

通过Logging Filter将日志输出到不同平台,例如Console、E-Mail、ASDM、Internal Buffer、Telnet and SSH Session、SNMP Trap、Syslog Servers。Logging Filter还可以定义输出何种严重等级的日志到这些平台。

Logging Filter会将所有的符合严重等级的日志全部发送至各个平台,对发送的日志筛选颗粒度较大,因此ASA通过增加Event Lists实现更加细小日志颗粒度筛查,相关配置请查看如下链接:

1)Console

#启用日志功能

logging enable

#备机启用日志功能

logging standby

#日志前增加时间戳

logging timestamp

#日志输出到console,输出严重等级为informational级别的日志

logging console informational2)ASDM

#启用日志功能

logging enable

#备机启用日志功能

logging standby

#日志前增加时间戳

logging timestamp

#日志输出到asdm,输出严重等级为informational级别的日志

logging asdm informational

#修改asdm缓冲区大小为512字节

logging asdm-buffer-size 5123)SSH

#启用日志功能

logging enable

#备机启用日志功能

logging standby

#日志前增加时间戳

logging timestamp

#日志输出到ssh或telnet,输出严重等级为informational级别的日志

logging monitor informational

#将日志应用到当前会话

terminal monitor4)Syslog Server

通过如下设置可以将ASA的日志发送至日志服务器。默认情况下ASA将采用UDP 514端口进行数据传输。

#启用日志功能

logging enable

#备机启用日志功能

logging standby

#日志前增加时间戳

logging timestamp

#日志输出到日志服务器,输出严重等级为informational级别的日志

logging trap informational

#设置日志服务器地址、采用的传输层协议和端口号

logging host MGMT <Syslog-server-ip> [ tcp/port | udp/port ] format emblem如果需要执行更加精细化的日志过滤和日志转存操作,请参考如下官方文档:

4、SNMP

就网络管理而言,SNMP协议是不可或缺的。现网中,最常用的就是v2c和v3版本的SNMP,因此需要了解如何配置v2c和v3 SNMP。

SNMP v2c

#配置SNMP团体字

snmp-server community *****

#配置v2c的SNMP服务器地址、SNMP团体字,并指定SNMP数据报文交互的接口

snmp-server host <管理接口nameif> <NMS-IP> community ***** version 2cSNMP v3

#配置SNMPv3用户组以及其安全模式

snmp-server group v3 vpn-group priv

#配置SNMPv3用户,将用户关联用户组,设定认证算法&密码以及加密算法&密码

snmp-server user admin vpn-group v3 auth sha **** priv 3des ****

#配置SNMPv3的SNMP服务器地址、版本、安全模式和用户

snmp-server host <管理接口nameif> <NMS-IP> version 3 priv admin

评论